Eine Umstellung Ihrer Website auf HTTPS ist nicht nur ein netter SEO-Bonus ( Was ist SEO?) und sollte nicht Großunternehmen vorbehalten bleiben. Vielmehr ist sie ein absolutes Muss für Webseiten aller Art. Der Umfang verschlüsselten Traffics nimmt jährlich zu: Laut Firefox Telemetry wurde am 29. Januar 2017 erstmals die Hälfte des gesamten Internettraffics gesichert übertragen.

Die Bedeutung dieses Wendepunkts kann kaum überschätzt werden.

sagt Ross Schulman, Ko-Direktor der Initiative für Cybersecurity bei der New America Foundation.

Wenn Ihre Website immer noch zur „dunklen Seite“ gehört, sollten Sie Ihre Haltung zum verschlüsselten Datentransfer überdenken. In unserem vorangehenden Artikel haben wir den Einfluss und die Bedeutung von HTTPS aufgezeigt. HTTPS ist ein Rankingsignal, erhöht das Vertrauen auf Benutzerseite und bietet sicheren Schutz Ihrer Website-Daten vor Cyber-Angriffen so sagt auch Google. Außerdem gehört die HTTPs-Überprüfung in jede SEO Checkliste.

Daran anknüpfend beschäftigen wir uns heute mit häufigen Fehlern, die bei der HTTPS-Implementierung passieren, und zeigen Wege auf, sie zu beheben oder am besten ganz zu vermeiden. Wenn Sie bereits auf HTTPS umgestellt haben oder dies planen, hilft Ihnen dieses Wissen, die häufigsten Stolperfallen zu umgehen.

Fehler bei der HTTPS-Implementierung

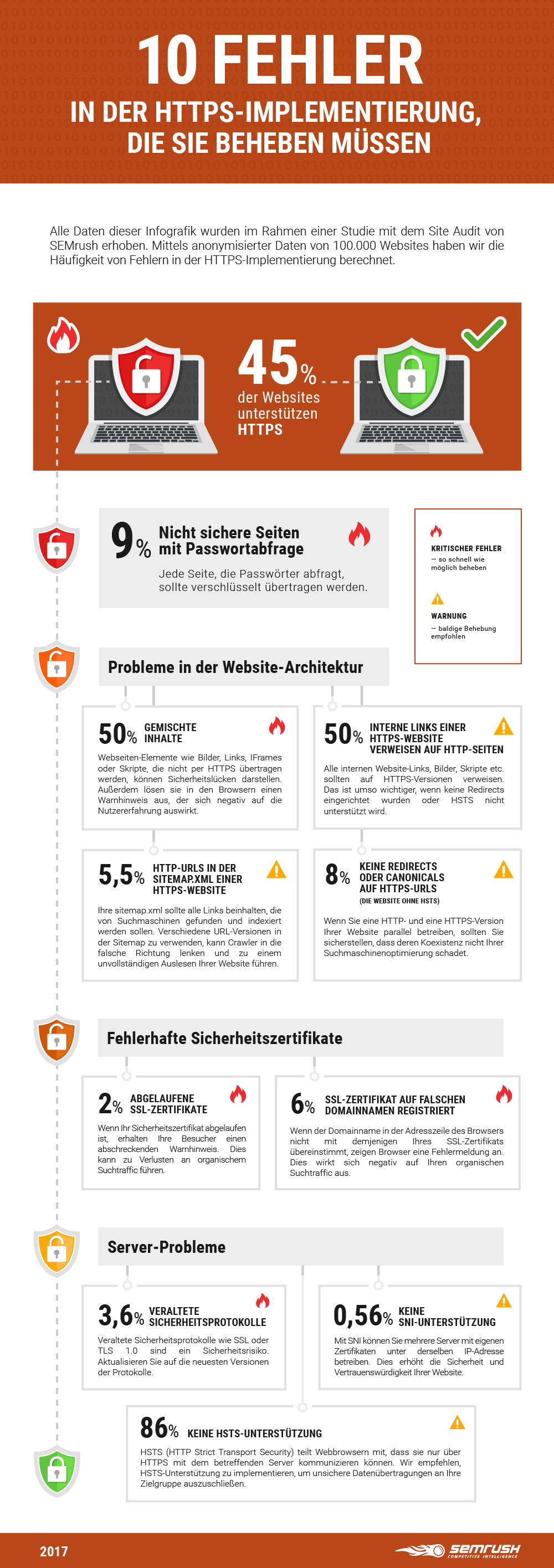

Die statistischen Daten dieses Artikels wurden durch eine Studie mit Hilfe des Site Audit von SEMrush gewonnen. Wir haben anonyme Daten von 100.000 Webseiten gesammelt, um herauszufinden, wie häufig Fehler bei der HTTPS-Implementierung vorkommen. Das Wichtigste zuerst: Nur 45% der analysierten Webseiten unterstützen HTTPS. Alle Daten zur Häufigkeit der HTTPS-Fehler wurden bei der Analyse dieser abgesicherten Domains gewonnen.

Google hat mit großer Klarheit einige HTTPS-Stolperfallen aufgezeigt, die Sie unbedingt vermeiden sollten. Sehen wir sie uns näher an, um uns klarzumachen, wie es zu diesen Fehlern kommt.

Unsichere Seiten mit Passworteingabe

Ab Januar 2017 (Chrome 56) werden wir HTTP-Webseiten, die Passwörter oder Kreditkarten-Daten übertragen, als nicht sicher markieren. Das ist Teil unseres langfristigen Plans, alle HTTP-Seiten als nicht sicher zu markieren.

Google Security Blog - Moving towards a more secure web

Um die Häufigkeit dieses Fehlers festzustellen, haben wir alle 100.000 Domains analysiert, da Google bei der Markierung als ‚nicht sicher‘ strenge Kriterien anlegt: Jede Seite mit Passwortabfrage sollte verschlüsselt übertragen werden. Wir hoffen, dass diese Initiative von Google eine schnellere Ausbreitung von HTTPS bewirkt. Aktuell beinhalten immer noch 9% der analysierten Websites unsichere Seiten mit Passwortabfrage.

Probleme in der Website-Architektur

Gemischte Inhalte

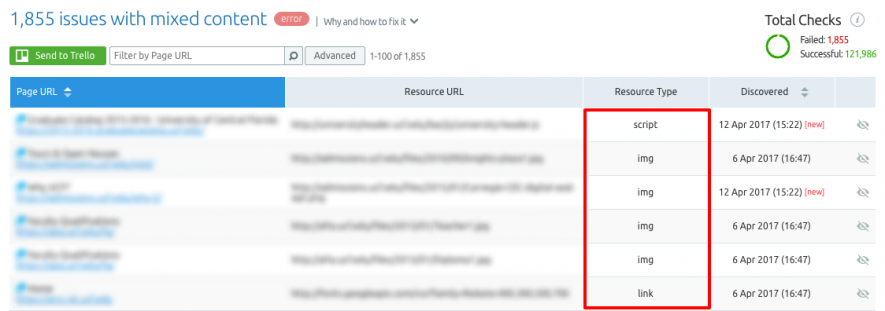

Gemischte Inhalte bedeutet, dass eine Seite über sicheres HTTPS lädt, aber Elemente (Bilder, Links, IFrames, Skripte u.a.) enthält, die nicht mit HTTPS abgesichert sind.

Dadurch entstehen Sicherheitslücken. Außerdem warnen Browser ihre Benutzer vor den unsicheren Inhalten. Dies beeinflusst die Nutzererfahrung negativ und schadet dem Vertrauen, das die Besucher in Ihre Website setzen.

Dieses Problem kommt häufiger vor, als Sie vielleicht denken — 50% der analysierten Websites sind davon betroffen. Leider ist es sehr zeitaufwändig, die Implementierungslücken bei gemischten Inhalten manuell zu analysieren. Da eine Website Hunderte von Seiten beinhalten kann, sind gemischte Inhalte als Fehlermeldung ein echtes Problem.

Interne Links einer HTTPS-Site führen auf HTTP-Seiten

Alle internen Website-Links, Bilder, Skripte usw. sollten auf HTTPS-Versionen verweisen. Man sollte also die gesamte interne Verlinkung überprüfen. Das ist äußerst wichtig, insbesondere, wenn keine Redirects implementiert sind oder HSTS nicht unterstützt wird (siehe unten).

In jedem Fall sind direkte Links auf die HTTPS-Version der Inhalte besser als Redirects. Veraltete HTTP-Links sind einer der häufigsten Fehler, die sich bei der Umstellung auf HTTPS einschleichen. Vielleicht sind sie sogar das größte Problem, weil es bei einer hohen Anzahl von Seiten sehr zeitaufwändig zu analysieren ist – 50% der von uns geprüften Seiten weisen dieses Problem auf.

Keine Redirects oder Canonicals auf HTTPS-URLs (die Website ohne HSTS)

Wenn Sie Ihre Website von HTTP auf HTTPS umstellen, ist es wichtig, Canonical-Seiten korrekt umzuleiten. Dies aus mehreren Gründen: vor allem natürlich, um Ihren Besuchern eine stabile, sichere Nutzererfahrung zu bieten.

Darüber hinaus bringen Sie vielleicht Ihr SEO durcheinander, wenn auf Ihren HTTP-Seiten der Verweis auf die HTTPS-Versionen fehlt. Suchmaschinen können dann nicht entscheiden, welche Seite sie auslesen und in den Suchergebnissen priorisieren sollen. Daraus können sich viele Probleme ergeben, zum Beispiel miteinander konkurrierende Seiten, Einbußen an Traffic und schlechtere Platzierungen in den Suchergebnissen.

Richtig umgesetzte Redirects oder Canonical-Tags können Ihre Positionen verbessern, indem sie alle Signale sinnvoll verbinden.

Davon nicht betroffen sind Websites, die HSTS benutzen, weil diese im Browser unterbinden, dass Daten per HTTP übertragen werden.

Daher haben wir diese Seiten nicht in die Studie einbezogen. Nach Ausschluss der HSTS-Seiten haben wir festgestellt, dass auf 8% der verbliebenen Websites die HTTP-Startseite nicht auf die richtige HTTPS-Version verweist. Und das sind nur die Startseiten! Man kann sich ausmalen, wie viele weitere Seiten dieser Präsenzen nicht richtig umgeleitet wurden.

HTTP-URLs in der sitemap.xml

Auch zu diesem Fehler kann es bei der Umstellung auf HTTPS leicht kommen.

Damit Google nicht irrtümlich die HTTP-Seite als canonical setzt, sollten Sie vermeiden, die HTTP-Seite anstelle der HTTPS-Version in Ihre Sitemap oder hreflang-Einträge aufzunehmen.

Obwohl dies eine klare Anforderung ist, weisen immerhin 5.5% der ausgewerteten Websites diesen Fehler auf. Wenn Sie auf HTTPS umstellen, müssen Sie keine zusätzliche sitemap.xml-Datei für HTTPS erstellen — ändern Sie einfach das Protokoll in der Sitemap auf HTTPS. Nutzen Sie am besten einen XML-Sitemap Generator.

Fehler beim Sicherheitszertifikat

Abgelaufenes SSL-Zertifikat

Ein SSL-Zertifikat (SSL steht für Secure Socket Layer) dient zur Herstellung einer sicheren Verbindung zwischen Server und Browser und schützt Ihre Website-Daten vor Diebstahl. Bei Unternehmen, die mit vertraulichen Kundendaten wie Kreditkartennummern umgehen, birgt ein abgelaufenes SSL-Zertifikat das Risiko von Vertrauensverlusten.

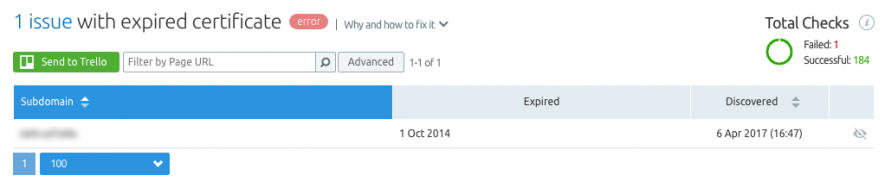

Beim Aufrufen der Website wird eine Warnung angezeigt, die natürlich die Absprungrate in die Höhe treibt. Im Rahmen unserer Studie fanden wir auf 2% der untersuchten Websites abgelaufene SSL-Zertifikate.

SSL-Zertifikat auf ungültigen Domainnamen registriert

Diese Fehlermeldung erscheint, wenn der Domainname in der Adresszeile des Browsers nicht mit demjenigen übereinstimmt, für den Ihr SSL-Zertifikat ausgestellt wurde. Dieses Problem stellten wir bei 6% der analysierten Websites fest.

Warum kommen ungültige Zertifikate dieser Art häufiger vor als abgelaufene? Das erklärt sich durch das verbreitete Missverständnis, dass ein SSL-Zertifikat für eine Domain (beispiel.de) auch für Subdomains (info.beispiel.de) gelte.

Dies ist nämlich nicht der Fall. Der Fehler kann daher auch auftauchen, wenn das Zertifikat korrekt installiert wurde. Wenn es etwa für www.beispiel.de ausgestellt wurde, führt die Eingabe von beispiel.de (ohne www) zur richtigen Seite, löst aber die Fehlermeldung aus.

Das Problem lässt sich mit einem Multi-Domain-Zertifikat lösen, das Sie für mehrere Domainnamen oder IP-Adressen nutzen können. Dabei ist zu beachten, dass unqualifizierte Namen (www), lokale Adressen (localhost) und private IP-Adressen die Spezifikationen des Zertifikats verletzen.

Server-Probleme

Server unterstützt kein HSTS (HTTP Strict Transport Security)

Das HSTS-Protokollteilt Webbrowsern mit, dass sie nur durch sicheres HTTPS mit dem Server kommunizieren können. Nehmen wir an, ein Nutzer tippt einen Namen wie http://beispiel.de in die Adresszeile ein. Dann gibt HSTS dem Browser die Anweisung, die HTTPS-Version zu nutzen.

HSTS bietet Schutz vor Downgrade-Angriffen und Cookie-Hijacking. Dadurch werden Nutzer vor Man-in-the-Middle-Angriffen geschützt.

Ein Man-in-the-Middle-Angreifer versucht, Traffic vom betroffenen Nutzer abzufangen, indem er ein ungültiges Zertifikat benutzt und darauf hofft, dass der Nutzer dieses akzeptiert. HSTS erlaubt es dem Nutzer nicht, die Warnmeldung wegen des ungültigen Zertifikats zu übergehen.

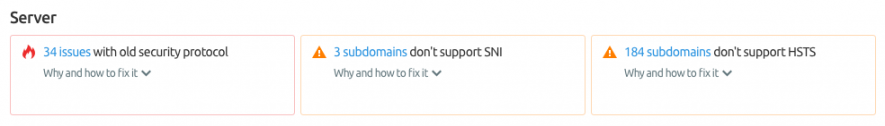

86% der analysierten Websites unterstützen kein HSTS. Das ist keine Überraschung – die Technologie ist recht neu und auch die Browser beachten sie erst seit relativ kurzer Zeit. Im kommenden Jahr sehen wir hier hoffentlich ein anderes Bild und einen positiven Trend.

Alte Versionen des Sicherheitsprotokolls (TLS 1.0 oder älter)

Die Sicherheitsprotokolle Transport Layer Security (TLS) und Secure Sockets Layer (SSL), die eine sichere Verbindung zwischen Website und Browser herstellen, müssen regelmäßig auf die aktuellen, starken Versionen aktualisiert werden - 1.1 oder höher.

Das ist ein Muss, ohne Wenn und Aber. Veraltete Protokollversionen machen es Angreifern sehr leicht, Ihre Daten zu stehlen. Obwohl dieser Fehler kritisch ist, haben wir ihn auf 3,6% der analysierten Websites gefunden. Auch Unternehmen, die sich rechtzeitig um die Verlängerung ihrer Sicherheitszertifikate bemühen, können vergessen, ihre Protokollversionen zu aktualisieren. Denken Sie also daran, den Stand Ihrer Website regelmäßig zu überprüfen.

Keine Unterstützung für Server Name Indication (SNI)

Server Name Indication (SNI) ist eine Erweiterung des TLS-Protokolls, mit der Sie mehrere Server mit verschiedenen Zertifikaten unter einer IP-Adresse betreiben können. SNI löst das Problem, über das wir oben sprachen: die Registrierung eines SSL-Zertifikats auf einen falschen Domainnamen.

Wenn Sie eine neue Subdomain erstellt haben, erhalten Besucher eine Warnmeldung, weil das SSL-Zertifikat nur für die Root-Domain gilt. Dabei ist es schwierig bis unmöglich, alle denkbaren Namen vorherzusehen. SNI kümmert sich darum und verhindert den Fehler.

SNI einzusetzen ist aber optional. Dementsprechend fanden wir SNI-Fehler auf nur 0.56% der analysierten Webseiten.

Der SEMrush-Bericht zur HTTPS-Implementierung

Alle hier dargestellten Fehler und Probleme lassen sich mit dem Bericht zur HTTPS-Implementierung von SEMrush aufspüren – eine neue Berichtsfunktion innerhalb des Site Audit von SEMrush. An dieser Stelle noch ein paar Worte darüber, wie dieser Bericht technisch funktioniert und Ihnen hilft, alle HTTPS-Stolperfallen zu vermeiden.

Wenn er ein abgelaufenes SSL-Zertifikat feststellt, zeigt Ihnen der Bericht zur HTTPS-Implementierung nicht nur den Status „abgelaufen“, sondern auch das Datum des Ablaufens. Darüber hinaus informiert er Sie über demnächst ablaufende Zertifikate und hilft Ihnen so, dieses Problem zu vermeiden.

Wenn ein Zertifikat auf einen falschen Domainnamen registriert ist, zeigt Ihnen der Bericht die Subdomain, für die das Zertifikat ausgestellt wurde. So kommen Sie dem Problem schnell auf die Spur.

Da wir gerade über Server-Probleme sprechen: Der Bericht liefert Ihnen vollständige Informationen über die genaue Subdomain, deren Sicherheitsprotokoll aktualisiert werden muss (unter Angabe der aktuellen Version) oder die HSTS- und SNI-Unterstützung benötigt.

Was die Probleme mit der Website-Architektur betrifft, ist die Prüfung auf gemischte Inhalte eines der interessantesten Features des Berichts. Dieser zeigt Ihnen eine vollständige Liste unsicherer HTTP-Elemente aller Art, die auf Ihrer Website gefunden wurden. Da die manuelle Prüfung auf gemischte Inhalte extrem zeitaufwändig ist, wird sich diese Funktion sicher für viele als große Hilfe erweisen.

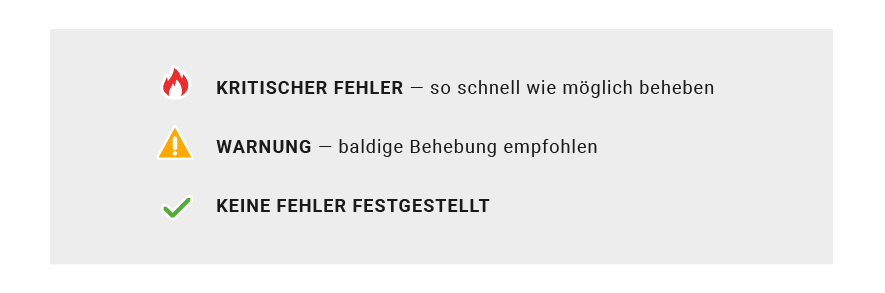

Alle gefundenen Fehler werden mit einer Einstufung der Dringlichkeit angezeigt. Diese hilft Ihnen, Prioritäten zu setzen und die gefährlichsten Probleme zuerst zu beheben, bevor Sie sich die weniger wichtigen vornehmen.

Mit dieser neuen Erweiterung, der hohen Analysegeschwindigkeit, den 50 zusätzlichen Tests fürs Onpage- und technische SEO sowie der benutzerfreundlichen Oberfläche ist das Site Audit von SEMrush eines der mächtigsten Website-Audits auf dem Markt und definitiv das beste innerhalb der bekannten SEO-Suites.